| タイトル/名前 | 更新者 | 更新日 |

|---|---|---|

| 技術 | msakamoto-sf | 2013-07-28 18:28:39 |

| 技術/RCS/Mercurial | msakamoto-sf | 2013-07-28 16:49:26 |

| 技術/HTML5/FileSystemAPI | msakamoto-sf | 2013-07-28 16:33:55 |

| 日記/2012/11/18/JSON.stringifyの勉強メモ。 | msakamoto-sf | 2013-07-28 16:30:21 |

| Java/jarファイルの配布と実行方式 | msakamoto-sf | 2013-07-28 15:38:48 |

| Java/clas3hift | msakamoto-sf | 2013-07-27 22:09:36 |

| 技術/TDD/Javaでstaticメソッドをmockする | msakamoto-sf | 2013-07-27 21:59:24 |

| Java/XMLメモ | msakamoto-sf | 2013-07-27 19:17:28 |

| 技術/Security/PKI,SSL,TLS/メモ04_OpenSSLでファイルを暗号化して復号する練習 | msakamoto-sf | 2013-07-27 19:04:04 |

| 技術/Security/PKI,SSL,TLS/メモ03_OpenSSLと証明書の練習 | msakamoto-sf | 2013-07-27 18:52:36 |

技術 ↑

カテゴリ:

各種設定ファイル(dot files)

- My Dot Files

単発記事

抄訳・読書メモ

- 抄訳メモ/Calling Conventions Demystified

- 抄訳メモ/unixwiz.net/Intel x86 Function-call Conventions - Assembly View

- 抄訳メモ/unixwiz.net/Using Win32 calling conventions

自作プログラム

- http://sourceforge.net/projects/yakibiki

- Yet Another Blog like Wiki

- http://xhwlay.sourceforge.net/ja/

- イベント駆動指向のステートフルページフロー実行エンジンライブラリ

- http://xhwlay.sourceforge.net/Pseudo_Block/

- PHP4/5で疑似lambdaを実装してみたジョークライブラリ

- https://github.com/msakamoto-sf/toybox/tree/master/thread_butter

- CSVで用意したPOSTデータを連続送信する簡易HTTP負荷ツール

- https://github.com/msakamoto-sf/toybox/tree/master/tcp_echo_sample/java

- JavaによるTCP/IP "echo" サーバ・クライアントサンプル

- https://github.com/msakamoto-sf/toybox/tree/master/tcp_echo_sample/c

- CによるTCP/IP "echo" サーバ・クライアントサンプル

- https://github.com/msakamoto-sf/toybox/tree/master/image_collector

- Pythonで組んだWebページ内の画像用自動DLスクリプト

技術系まとめメモ

- 技術/"暗号技術入門"読書メモ

- 技術/ASP.NET/ViewStateメモ

- 技術/AdventCalendarメモ

- 技術/Android

- 技術/Android/AmbiguousDocuments

- 技術/Android/Android用SSHクライアント探した時のメモ(2012-13年頃)

- 技術/Android/DebuggerDetection

- 技術/Android/DynamicClassLoading

- 技術/Android/Emulator(AVD)の証明書ストアに証明書を追加する

- 技術/Android/FileAndDirPermissions

- 技術/Android/HTC Aria(S31HT) root化メモ

- 技術/Android/HTTP通信でCookieを取り扱うには

- 技術/Android/HowToBackupInstalledAPKFiles

- 技術/Android/HowToReadSystemLogs

- 技術/Android/LogAndLogLevelTips

- 技術/Android/PermissionExamples

- 技術/Android/ProxyDroidとHTTP(S),SOCKSプロキシ

- 技術/Android/ReverseEngineering

- 技術/Android/SamePackageName

- 技術/Android/SecureDevelopment

- 技術/Android/TestAutomation

- 技術/Android/WebViewセキュリティメモ1

- 技術/Android/WiFi接続とHTTP-Proxyを取り巻く状況まとめ(2011-05現在)

- 技術/Android/アプリメモ

- 技術/Android/自己署名証明書

- 技術/Apache/Cookieログ(1)

- 技術/Apache/WebDAVメモ

- 技術/Apache/WindowsバイナリでHTTPS

- 技術/Apache/mod_includeメモ

- 技術/Apache/mod_rewriteメモ(1):RewriteBaseの誤解

- 技術/Apache/mod_rewriteメモ(2):FollowSymLinks必須(となる場合がある)

- 技術/BSD/FreeBSD4.4自分用メモ

- 技術/BSD/FreeBSDでKernel Loadable Moduleをデバッグするメモ(1)

- 技術/BSD/FreeBSDでのKernel Core or Crash Dumpの取得方法メモ

- 技術/BSD/FreeBSDでのKernelデバッグメモ

- 技術/BSD/FreeBSDでのシリアルコンソール使い方メモ

- 技術/Bochs+FreeDOS+日本語キーボードメモ

- 技術/CVS

- 技術/Chrome/Chrome Extension の勉強メモ(copy_tab_urls)

- 技術/Chrome/DevToolsの拡張

- 技術/Chrome/Remote Debugging Protocol

- 技術/Chrome/SeleniumIDE, Selenium Builder, その他E2Eテスト用のChrome拡張について(2015-04時点)

- 技術/Chrome/お気に入りChrome拡張のメモ

- 技術/Chrome/ユーザデータの保存場所、インストールしたChrome拡張の展開先

- 技術/Chrome/初期設定で起動する(--user-data-dir) & リモートデバッグ可能にする(--remote-debugging-port)

- 技術/HTML/0x00を含んだコンテンツの扱い

- 技術/HTML/CSS記述のためのフレームワークの比較参考URLメモ1(Sass, Less, Stylus, 2015-03時点)

- 技術/HTML/SVG参考メモ

- 技術/HTML/iframeを半透明にする練習

- 技術/HTML/tableレイアウト(IE6とFirefox1.5)

- 技術/HTML5/FileSystemAPI

- 技術/HTML5/WebSocket

- 技術/HTML5/WebStorage

- 技術/HTML5/history API

- 技術/HTTP/Cookie, Set-Cookieヘッダにおける記号の扱いのバラつきについて

- 技術/HTTP/Fenix Web Server (静的ページ開発用ローカルWebサーバ)

- 技術/HTTP/FormやCookieのkey名に"="を含めたらどうなるのか?

- 技術/HTTP/JMeter負荷テストメモ

- 技術/HTTP/REST設計思想の "Stateless" との付き合い方

- 技術/HTTP/URLエンコードで 0x20(スペース) を "+" にすべきか "%20" にすべきか

- 技術/HTTP/セッション固定化関連メモ(SessionFixation,SessionAdoption)

- 技術/IDE/Eclipse

- 技術/IDE/Eclipse/Web Tools Platform (WTP), m2e-wtp

- 技術/IDE/Eclipse/import Ant project

- 技術/Java/BurpSuiteの起動batch参考メモ

- 技術/Java/PostgreSQLと文字コードメモ

- 技術/Java/Solaris10のサービス管理とLog4j-syslogd

- 技術/Java/Tomcat上でJSPをJDBでデバッグとか。

- 技術/Java/URLConnectionとTimeoutによる自動リトライ

- 技術/Java/static finalを使用する場合の注意点

- 技術/Linux

- 技術/Linux/"make mrproper" の "mrproper" って何のこと?

- 技術/Linux/CentOS/512MB以下のメモリ搭載マシンにインストールメモ

- 技術/Linux/CentOS/CentOS6でのcron, anacron

- 技術/Linux/CentOS/CentOS6系でのyum-cronによるパッケージ自動更新

- 技術/Linux/CentOS/VirtualBoxにインストールメモ(CentOS6, 2014-01版)

- 技術/Linux/CentOS/network-scripts

- 技術/Linux/CentOS/日本語サポート, 日本語入力のインストール

- 技術/Linux/CentOS 5.3 をクライアントとして使う時のntpd

- 技術/Linux/HDDの消去

- 技術/Linux/IDEディスクパラメータの設定(hdparm)メモ

- 技術/Linux/RPMコマンドメモ(yum)

- 技術/Linux/RPMコマンドメモ(パッケージ作成など)

- 技術/Linux/RPMコマンドメモ(入門レベル)

- 技術/Linux/RPMコマンドメモ(実践レベル)

- 技術/Linux/RPMパッケージの作成(no-build)

- 技術/Linux/Ubuntu/12.04/Server

- 技術/Linux/Ubuntu 16.04 LTSのブートUSB作成例(2017-03時点)

- 技術/Linux/Upstart

- 技術/Linux/VMwareのゲストOS時にXが800x600でしか立ち上がらない場合

- 技術/Linux/XFSの参考URLメモ

- 技術/Linux/dateコマンドメモ

- 技術/Linux/dpkg,aptコマンドメモ1

- 技術/Linux/etc/issue(.net)ファイル

- 技術/Linux/free

- 技術/Linux/iptablesメモ

- 技術/Linux/kinput2+Cannaで「半角・全角」「変換」キーを使う

- 技術/Linux/localeメモ

- 技術/Linux/readline, inputrc, ビープ音オフ

- 技術/Linux/systemd/graceful shutdown or config reload 参考メモ

- 技術/Linux/uClibc/01, "make install_headers" 関連PATCH(uClibc-0.9.31)

- 技術/Linux/uClibc/02, "symbol 'stdout': can't resolve symbol in lib" の対処

- 技術/Linux/uClibc/03, x86(32bit) PC環境でuClibcを試す

- 技術/Linux/uClibc/04, 静的リンク -> Segmentation Fault について

- 技術/Linux/xscreensaver

- 技術/Linux/カーネルパラメータの設定(sysctl)メモ

- 技術/Linux/手作りLinuxシステム

- 技術/Linux/手作りLinuxシステム/01. Boot from Floppy Disk (kernel-2.6.x)

- 技術/Linux/手作りLinuxシステム/02. Boot from Floppy Disk (kernel-2.4.x)

- 技術/Linux/手作りLinuxシステム/03. BusyBoxとuClibcを組み合わせる

- 技術/Linux/手作りLinuxシステム/04. Boot from CD (kernel-2.6.x)

- 技術/Linux/手作りLinuxシステム/05. Boot from Network(PXE) (kernel-2.6.x)

- 技術/Linux/手作りLinuxシステム/06. Boot from Network(PXE + NFS + KGDB) (kernel-2.6.x)

- 技術/MacOSX/10.8でApache + PHPメモ

- 技術/MacOSX/Disable Spotlight Indexing For External USB Drives

- 技術/MacOSX/FinderとTerminalのPATH設定

- 技術/MacOSX/シェルスクリプトを".app"("Bundle")化する

- 技術/MacOSX/テキストエディタ環境

- 技術/MacOSX/ランチャーメモ(2013-07版)

- 技術/MacOSX/使ってるアプリメモ

- 技術/MacOSX/円記号(YEN SIGN)とバックスラッシュの入力

- 技術/MarkDown

- 技術/OSSライセンス/"Stack Overflow"上のソースコードスニペット

- 技術/OSSライセンス/MITとBSD 2-clause の違い

- 技術/OSSライセンス/勉強メモ

- 技術/PostgreSQL/メモ

- 技術/PostgreSQL/後付け"serial"設定方法メモ

- 技術/RCS/Git

- 技術/RCS/Git/Eclipse, EGit

- 技術/RCS/Git/GitHubClone/GitBucket

- 技術/RCS/Git/Tig

- 技術/RCS/Mercurial

- 技術/RCS/Mercurial/MercurialEclipse

- 技術/RCS/PrivateRepositoryWithCloudStorage(Dropbox)

- 技術/RCS/Subversion

- 技術/Security/Burp/リクエスト,レスポンスの文字化け対策参考メモ

- 技術/Security/CSRF対策参考メモ

- 技術/Security/DOM based XSS メモ1(DOMinator)

- 技術/Security/GnuPG

- 技術/Security/Nmap

- 技術/Security/OAuth

- 技術/Security/OAuth/Covert Redirectメモ

- 技術/Security/PKI,SSL,TLS/SSL, Certificate, Public Key Pinning

- 技術/Security/PKI,SSL,TLS/メモ01_拡張子の迷宮(pem,der,crt,cer,csr,...)

- 技術/Security/PKI,SSL,TLS/メモ02_OpenSSLとRSA

- 技術/Security/PKI,SSL,TLS/メモ03_OpenSSLと証明書の練習

- 技術/Security/PKI,SSL,TLS/メモ04_OpenSSLでファイルを暗号化して復号する練習

- 技術/Security/PKI,SSL,TLS/メモ05_OpenSSLがサポートするCipher名一覧の取得

- 技術/Security/SSH

- 技術/Security/mitmproxy (Python製 HTTP/1, HTTP/2, WebSocket プロキシ) (URLメモ)

- 技術/Security/testssl.sh

- 技術/Socketプログラミング/Java (Groovy) の Socketプログラミングを strace と Wireshark で覗く

- 技術/Socketプログラミング/Wiresharkの使い方メモ

- 技術/Solaris10のXについてメモ

- 技術/Solaris10インストールメモ

- 技術/TDD/DbUnitでCSV Export/Import を使うデモ + 制御コード混じりのバイナリ文字列を扱う時の注意点

- 技術/TDD/HttpUnit解説リンク

- 技術/TDD/JUni 4.10 と TestNG 6.x系 機能比較(by JUnit実践入門)

- 技術/TDD/JavaでUnitTestでprivateメンバにアクセスしたい場合

- 技術/TDD/Javaでstaticメソッドをmockする

- 技術/TDD/JavaにおけるUnitTest時のMockオブジェクトの導入手法

- 技術/TDD/TestNG

- 技術/TDD/TestNG/Groovyでテストメソッドを書く時の注意点

- 技術/TDD/TestNG/ReportNG

- 技術/TDD/TestNG/デフォルトのAssertion, カスタムAssertionの作成

- 技術/TDD/WebBrowserAutomation

- 技術/UNIX/BusyBox

- 技術/UNIX/GLOBAL(gtags,htags)

- 技術/UNIX/XWindowSystemでマウスを左利きに変更する

- 技術/UNIX/cpio

- 技術/UNIX/daemon習作

- 技術/UNIX/diff

- 技術/UNIX/find

- 技術/UNIX/grep, fgrep, egrep, zgrep

- 技術/UNIX/hostname

- 技術/UNIX/libtinyaup

- 技術/UNIX/od, hexdump, xxd : 16進数 or 2進数ダンプ

- 技術/UNIX/patch

- 技術/UNIX/screen

- 技術/UNIX/sharutilsのuuencode,uudecodeによるBASE64エンコード,デコード

- 技術/UNIX/xargs

- 技術/UNIX/「UNIX用のGeekな小技10個」メモ

- 技術/UNIX/なぜnohupをバックグランドジョブとして起動するのが定番なのか?(擬似端末, Pseudo Terminal, SIGHUP他)

- 技術/UNIX/端末やターミナルの文字化け対処(clear,reset,stty sane,tput,ncurses)

- 技術/VMware/WindowsホストとゲストOSのNamedPipeシリアル接続

- 技術/VMware/時刻ズレ対策メモ

- 技術/VirtualBox

- 技術/VirtualBox/CentOS7インストール(2015-03時点)/メモ1

- 技術/VirtualBox/CentOS7インストール(2015-03時点)/メモ2(日本語入力, ページャ選定, SELinuxとファイアウォールの無効化)

- 技術/VirtualBox/CentOS7インストール(2015-03時点)/メモ3(EPELリポジトリの追加, Xfce4インストール + ibus-daemonで日本語入力)

- 技術/VirtualBox/CentOS7インストール(2015-03時点)/メモ4(LVMでXFSのrootパーティションをマウントしたままオンライン拡張)

- 技術/VirtualBox/CentOS7インストール(2015-03時点)/メモ5(VirtualBoxの共有フォルダー)

- 技術/VirtualBox/VMをUSBからブートする参考メモ

- 技術/VirtualBox/ネットワークアダプタの設定メモ

- 技術/VirtualBox/起動時に「プログラム互換性アシスタント」が表示される場合

- 技術/Windows

- 技術/Windows/"SendTo"などユーザープロファイル関連フォルダを開くには

- 技術/Windows/Cygwin

- 技術/Windows/Cygwin/NTFSをnoaclでマウントする

- 技術/Windows/Cygwin/lvの"OOPS"対応とUTF-8

- 技術/Windows/Cygwin/minttyのスクロールバッファをクリア

- 技術/Windows/Cygwin/minttyのタイトルをcdやpwdで変更する

- 技術/Windows/Cygwin/rsyncメモ

- 技術/Windows/Matt Pietrek氏MSJ私家版PDF

- 技術/Windows/NTFSの外付けHDDのファイルにアクセス出来ない時は・・・(takeown, icacls)

- 技術/Windows/PE(Portable Executable)フォーマットの実験

- 技術/Windows/PE(Portable Executable)フォーマットの実験/01, リンカオプション

- 技術/Windows/PE(Portable Executable)フォーマットの実験/02, 再配置情報で遊ぼう!

- 技術/Windows/PE(Portable Executable)フォーマットの実験/03, TinyPEまとめ

- 技術/Windows/PE(Portable Executable)フォーマットの実験/04, 各種構造体のサイズ

- 技術/Windows/ShellExecute()とデフォルトブラウザの起動、拡張子の関連付け

- 技術/Windows/UACとRunAsについてのメモ

- 技術/Windows/UACを触ってみたメモ

- 技術/Windows/UI Automation

- 技術/Windows/WinDbgメモ

- 技術/Windows/アイコン画像ファイル(.ico)フォーマットメモ

- 技術/Windows/コマンドプロンプトで折り返す(line break)にはキャレット記号(^)

- 技術/Windows/システムファイル属性とATTRIBコマンド

- 技術/Windows/バックアップのお供, robocopy

- 技術/Windows/バッチファイルTips

- 技術/Windows/ブート設定

- 技術/Windows/メモリダンプ取得方法メモ

- 技術/Windows/共有フォルダにアクセスしているのに認証ダイアログが表示されない

- 技術/Windows/実行したプロセスの終了値を取得

- 技術/sendmailメモ

- 技術/shell/".bash_profile"と".bashrc"の使い分け

- 技術/shell/bashの"-x"オプション

- 技術/shell/bashシェルスクリプトまとめメモ

- 技術/shell/標準エラー出力のパイプとリダイレクト(1)

- 技術/shell/標準エラー出力のパイプとリダイレクト(2)

- 技術/vim/vimrc

- 技術/vim/「Vimを使ってくれてありがとう」, "Thanks for flying Vim" の消去

- 技術/vim/メモ1

- 技術/vim/メモ2, ウインドウ, タブ

- 技術/vim/メモ3, ctags

- 技術/vim/メモ4, キーバインド,キーマップ

- 技術/vim/メモ5, uniteとVimFiler入門メモ・参考リンク

- 技術/vim/メモ6, バイナリデータの編集

- 技術/vim/メモ7, HTML作成補助系, emmet-vim, surround.vim

- 技術/vim/メモ8, JavaScriptコーディング環境

- 技術/ソフトウェア設計/MVVM(Model View ViewModel)デザインパターンとData Bindingの参考URLメモ(2015-03時点)

- 技術/ソフトウェア設計/ドメインモデル(Domain Model), Service Layer周辺

- 技術/プロトコルまとめメモ(HTTP,SMTP,POP3)

- 技術/リズム駆動開発(Rhythm-Driven-Development)

- 技術/括弧の呼び方(プログラマ向け)

- 技術/文字コード/SJIS機種依存文字サンプル

- 技術/文字コード/メモ1

- 技術/文字コード/メモ2

- 技術/歴史

- 技術/歴史/"WindowsOS内部のアーキテクチャのすべて"読書メモ/1-3章

- 技術/歴史/"WindowsOS内部のアーキテクチャのすべて"読書メモ/4章

- 技術/歴史/"WindowsOS内部のアーキテクチャのすべて"読書メモ/5-6章

- 技術/歴史/DOS時代,Windows初期のCPUとPC

- 技術/歴史/DOS時代のメモリ管理(EMS,XMS周辺)

- 技術/歴史/FAQ/DOS/Vって結局OSの名前?規格の名前?

- 技術/歴史/FAQ/EMM,XMS,DPMI...DOSの拡張機能略称大杉ワロス

- 技術/歴史/FAQ/VGAとVESA

- 技術/歴史/FAQ/キーボード・マウスコネクタの"PS/2"について

- 技術/歴史/zip,gzip,zlib,bzip2

- 技術/運用管理/Fabric

- 技術/運用管理/Vagrant

- 技術/運用管理/Vagrant/"Minimal Desktop"インストールのCentOS 6.5のBox作例メモ

- 技術/運用管理/Vagrant/"Vagrant Cloud"メモ

- 技術/運用管理/Vagrant/Vagrantfile書き方メモ

- 技術/運用管理/調査メモ(Ansible, Kickstart)

参考資料

- "Programming UNIX Sockets in C - Frequently Asked Questions"

- http://www.kt.rim.or.jp/~ksk/sock-faq/unix-socket-faq-ja.html

- UNIXソケットのプログラミングで良く聞かれる質問ページの日本語訳

- "Winsock Programmer's FAQ"

- http://www.kt.rim.or.jp/~ksk/wskfaq-ja/index.html

- WinSockでの良く聞かれる質問ページの日本語訳

- Wikipedia, "Internet Protocol Suite"

- http://en.wikipedia.org/wiki/Internet_Protocol_Suite

- インターネットで使われる各種プロトコルまとめリンクWiki.

- キャラクタベースのHTTP/SMTP/POP3の使用例は 技術/プロトコルまとめメモ(HTTP,SMTP,POP3) にまとめてあります。

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-28 18:28:39

md5:f49b37da9562063335b759396cee6170

sha1:a94c347b7df6b2c31cdbb6537be292fcbb23af66

技術/RCS/Mercurial ↑

カテゴリ: Mercurial

GoogleCodeやCodePlex(Microsoft)でもサポートされている分散型のリビジョン管理システムのメモ。

- Mercurial SCM

- Mercurial: The Definitive Guide

- Mercurialでバージョン管理

- http://www.02.246.ne.jp/~torutk/mercurial/intro.html

- ちょっとバージョンが古いかも。

- http://www.02.246.ne.jp/~torutk/mercurial/intro.html

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-28 16:49:26

md5:f8cdc3778ef56aa1a4866f682b1323fc

sha1:537b7a80d90564787010df6e817a1e4b8a26c19a

技術/HTML5/FileSystemAPI ↑

カテゴリ: HTML

FileSystem API のサンプルとメモ。

参考:

- HTML5 Rocks - Exploring the FileSystem APIs

- File API: Directories and System

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-28 16:33:55

md5:ae437d688c72c800d61e9fcb94c2ba00

sha1:38d096669cba745045926816aea0d2af23819efa

日記/2012/11/18/JSON.stringifyの勉強メモ。 ↑

カテゴリ: JavaScript

今更ながらJSON.stringify()を勉強したのでメモ。

https://github.com/msakamoto-sf/webtoys/blob/master/js/t_practices.html

大分、頭の中も"\uXXXX"の表現に慣れてきました。

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-28 16:30:21

md5:62054f06650817434e262017f92670b7

sha1:bb3a675c057c6358dd7811123c7081885c0b8580

Java/jarファイルの配布と実行方式 ↑

カテゴリ: Java

実行可能なJavaプログラムをjarファイルで配布する場合、その形態として次の2方式をよく見かけます。

- "-jar ほげほげ.jar"で実行可能な単一jarファイルでの配布 : GUIのJavaアプリで時々見かけます。OSによってはjarファイルをダブルクリックするだけで実行できるので非常にお手軽です。

- 依存jarと、それらをclasspathに自動的に追加して実行してくれる起動スクリプト(.bat, .sh)がzipやtar.gzで一緒に配布される : 依存jarが存在する、Tomcatなどサーバ系の配布でよく目にします。

本記事ではこれらの配布と実行方式の実現方法について調べてみました。

- サンプルコード:

- JDK 1.7(64bit), Maven 3.0.4, Win7SP1(日本語版)64bit, MacOSX(10.7)64bit にてコンパイル・動作確認しています。

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-28 15:38:48

md5:52dea4b7cc4a5d33ea1174ba52ddded9

sha1:93095dd11c0338b3930b949d7ac9cff8cf57b616

Java/clas3hift ↑

カテゴリ: Java

clas3hiftのプロジェクトはクローズします(2013-07)

バイトコードの動的な生成処理とClassLoaderを組み合わせる技法は、JVMに対する高度かつ深い知識が必要で、しかもトラブルが発生した場合に非常にデバッグや解決が難しい場合が多々あります。

OpenSourceで実際の開発で耐えうるプロジェクトが存在することもあり、clas3hiftはクローズします。

- アプリ内でクラスローダを分割して、個別にjarファイルなどを指定してコンテナ環境を作りたい場合:

- JUnitなどの単体テストで、staticメソッドや System ClassLoader によりロードされるJDKコアクラスをmockしたい場合:

ただし、 技術/TDD/Javaでstaticメソッドをmockする にも書きましたがClassLoader周りはひとつ間違えると、非常にデバッグや解決が難しいトラブルが発生します。可能な限り、ClassLoaderを操作する以外の妥協策を探ることを推奨します。また、まだ勉強中ですがアプリ内でクラスローダを分割してコンテナ化したい用途であればOSGiを検討してみても良いかもしれません。

万が一ClassLoaderを操作しなければならない場面に遭遇したら、BCELやJavassist, さらにobjenesisなどのシリアライズライブラリを組み合わせた非常に高度な技法を駆使する必要があります。そのような自体にならないことを切に祈念します。

clas3hiftの紹介

- clas3hift, Apache License 2.0

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-27 22:09:36

md5:2b5b27f18a6ec04029d241125772a333

sha1:f33707bfffac2d4863c3b07bd72b1e821163f77d

技術/TDD/Javaでstaticメソッドをmockする ↑

カテゴリ: Java TDD プログラミング

powermockがオススメ・・・というか他に知らないんですが。ただし、staticメソッドやSystem ClassLoaderによりロードされるJDKコアクラスをmockする必要が発生する場合、それ以前の問題としてそもそもアーキテクチャが不味くてリファクタリングした方が良いような状況だったりします。後述しますが、可能な限りstaticメソッドのmockやJDKコアクラスをmockする手法は避けてください。ぶっちゃけ地雷原です。

メリットを遥かに上回る(というか実際トラブルで嵌る)デメリット群:

- staticメソッドのmockやシステムクラスのmockを使いはじめると、JUnitなどのテストランナーを"@RunWith"を指定してpowermockが提供する専用のクラスローダ上で動かす必要があったりします。そのため、他に"@RunWith"アノテーションが必要なテストライブラリを併用する場合に不都合が出てくるかもしれません。

- 内部的には独自クラスローダの中でバイトコードを操作してmock専用のクラスを動的に構築するなど、かなり「ゴツイ」処理を行なっています。そのため、クラスの構成や処理内容によっては、思わぬ所で副作用が発生し、非常に原因究明の難しいエラーが発生する場合があります。 というか、ありました。 (具体的な内容は忘れましたが。)

- クラスローダ周りのトラブルはJVMのバイトコードのVerifierとか、JDKのClassLoaderの内部処理など相当低レイヤーで追うのが難しい領域で発生し、StackTraceのメッセージだけでは何が起こっているのかすら分からないことがあります。

- → 一度トラブルになると、それを収めるのに相当な時間を費やすことになる可能性が高いです。

ということで、個人的にはstaticメソッドやJavaのシステムクラスをmockしたいような場合、powermockを使って頑張ってmockするのではなく、以下の様な妥協案を探ることをオススメします。

- リファクタリングでstaticメソッドを追い出したり、

- システムクラスの処理をラップしてmockしやすくしたり、

- そこまでセンシティブなコードは自動化を諦める、など。

以下の記事を読んでみると、staticメソッドやSystem ClassLoaderにより読み込まれるJDKコアクラスをmockするのがどれほどセンシティブな処理であるか理解いただけるかと。

- How to Mock Static Methods - Michael Minella

- Classloader Deep-Cloning without Serialization – Jayway

- Mocking static methods in Java system classes – Jayway

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-27 21:59:24

md5:25f9c1d01fd6fcd2ca6fc5379e041c5e

sha1:99d6e388b364f639cc6b3c68b8cd698a0452321c

Java/XMLメモ ↑

カテゴリ: Java

更新者: msakamoto-sf

更新日: 2013-07-27 19:17:28

md5:93f7d024942ae28f9fd73611561244d6

sha1:8f246b3eecc3b505b27ba9cd984395f8bcc249b7

技術/Security/PKI,SSL,TLS/メモ04_OpenSSLでファイルを暗号化して復号する練習 ↑

カテゴリ: SSL/TLS セキュリティ

OpenSSLの enc コマンドでファイルの暗号化と復号を行うことが出来ます。

暗号化(AES256):

$ openssl enc -aes256 -e -in original.txt -out encrypted.txt enter aes-256-cbc encryption password: (パスワード入力) Verifying - enter aes-256-cbc encryption password: (パスワード確認入力)

復号(AES256):

$ openssl enc -aes256 -d -in encrypted.txt -out decrypted.txt enter aes-256-cbc decryption password: (パスワード入力)

"-in"を指定しない場合は標準入力が使われます。

$ echo "abcdefg" | openssl enc -aes256 -e -out e.txt $ cat e.txt | openssl enc -aes256 -d -out d.txt $ cat d.txt abcdefg

サポートされているアルゴリズムは、 enc(1) の "SUPPORTED CIPHERS" を参照してください。

("openssl enc -h" など不正なオプションを指定して enc コマンドを実行した時に表示される、"Cipher Types" からも確認出来ます。)

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-27 19:04:04

md5:0781f081887de9fff0bd0bcc1f3306fc

sha1:9b39ad77fed5a1f7349c647ad2226ad67a88b78c

技術/Security/PKI,SSL,TLS/メモ03_OpenSSLと証明書の練習 ↑

カテゴリ: SSL/TLS セキュリティ

OpenSSLコマンドを使った「テストCA環境の準備」「証明書要求の作成」「テストCA環境で証明書の発行」を駆け足で紹介します。作業ディレクトリは特に指定がなければお好みのカレントディレクトリです。

※なお今回は秘密鍵を暗号化せずに取り扱っているため、証明書作成や署名で一切パスフレーズを訊かれません。実際は非常に危険な状態となりますので、ご注意ください。

テスト用ルート証明書の準備

テスト用ルート証明書のRSA秘密鍵を生成:

> openssl genrsa 2048 > testca_seckey.pem

テスト用ルート証明書のための設定ファイル testca_conf_req.txt を準備:

[req] prompt = no distinguished_name = testca_dn x509_extensions = testca_ext [testca_dn] countryName = JP stateOrProvinceName = Tokyo organizationName = Test Root CA commonName = Test CA emailAddress = ca@example.com [testca_ext] basicConstraints = CA:true

テスト用ルート証明書を生成:

> openssl req -config testca_conf_req.txt -new -x509 -sha1 -days 3650 -key testca_seckey.pem > testca.crt "-new" : 新しい証明書要求を作成。"-in"オプションや標準入力は無視される。 "-x509" : 証明書要求ではなくX509証明書自体を発行する。

テスト用ルート証明書で署名する証明書要求を作成

秘密鍵を生成:

> openssl genrsa 2048 > testcert1_seckey.pem

証明書要求用の設定ファイル testcert1_conf.txt を準備:

[req] prompt = no distinguished_name = testcert1_dn [testcert1_dn] countryName = JP stateOrProvinceName = Tokyo organizationName = Test Cert1 commonName = localhost emailAddress = testcert1@example.com

証明書要求を生成:

> openssl req -config testcert1_conf.txt -new -sha1 -days 3650 -key testcert1_seckey.pem > testcert1.csr

テストCA環境の準備と署名

テストCA環境用のディレクトリと初期設定ファイルを準備する。

"C:/temp" 以下に次のようなファイルを準備する。

C:/temp/

testca.crt : テスト用ルート証明書をコピーしてくる

testca_seckey.pem : テスト用ルート証明書の秘密鍵をコピーしてくる

index.txt : 中身空っぽ。

serial.txt : "01"とだけ書かれたテキストファイル

certs/ : 空ディレクトリ

テストCA環境用の設定ファイル testca_conf_ca.txt を準備:

[ca] default_ca = testca [testca] dir = C:/temp certificate = $dir/testca.crt database = $dir/index.txt new_certs_dir = $dir/certs private_key = $dir/testca_seckey.pem serial = $dir/serial.txt default_days = 3650 default_md = sha1 policy = testca_policy [testca_policy] countryName = supplied stateOrProvinceName = supplied organizationName = supplied organizationalUnitName = optional commonName = supplied emailAddress = supplied

署名:

> openssl ca -config testca_conf_ca.txt -in testcert1.csr -batch

Using configuration from testca_conf_ca.txt

Loading 'screen' into random state - done

Check that the request matches the signature

Signature ok

The Subject's Distinguished Name is as follows

countryName :PRINTABLE:'JP'

stateOrProvinceName :PRINTABLE:'Tokyo'

organizationName :PRINTABLE:'Test Cert1'

commonName :PRINTABLE:'localhost'

emailAddress :IA5STRING:'testcert1@example.com'

Certificate is to be certified until Feb 2 13:23:42 2022 GMT (3650 days)

Write out database with 1 new entries

Certificate:

Data:

Version: 1 (0x0)

Serial Number: 1 (0x1)

Signature Algorithm: sha1WithRSAEncryption

Issuer: CN=Test CA, ST=Tokyo, C=JP/emailAddress=ca@example.com, O=Test Root CA

...

"C:/temp/certs/01.pem" が生成される。これがテスト用ルート証明書で署名された証明書(PEM形式)ファイルになる。

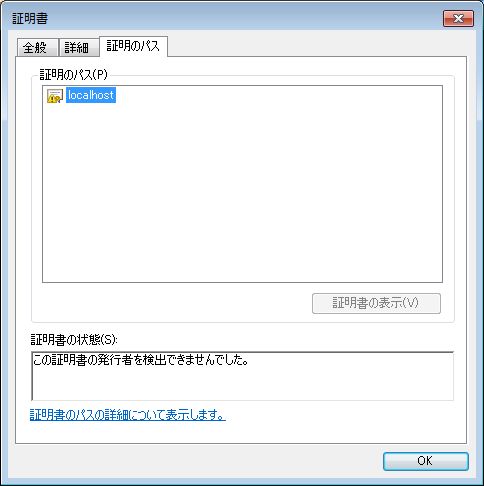

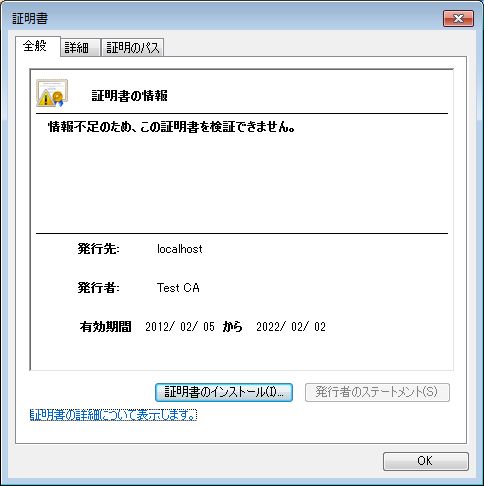

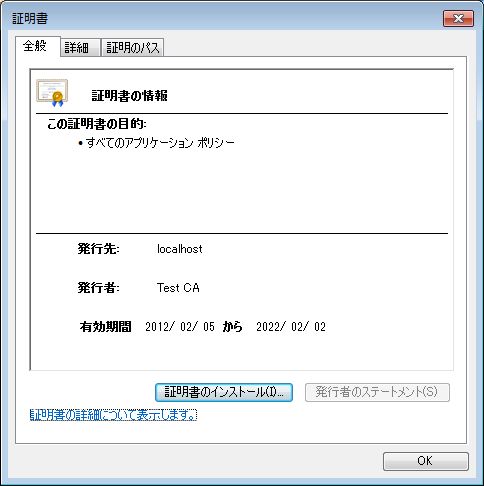

これを "testcert1.crt" にリネームしてダブルクリックすると以下のように証明書の検証に失敗する。

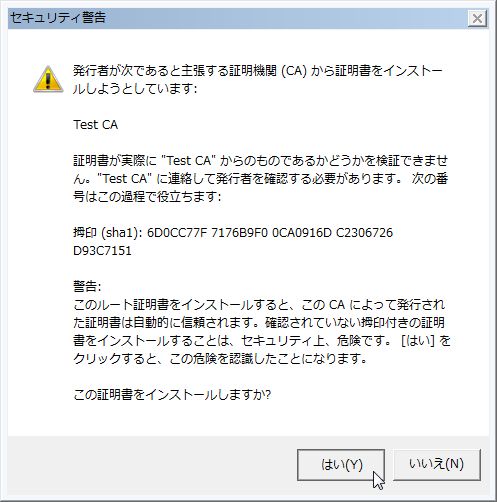

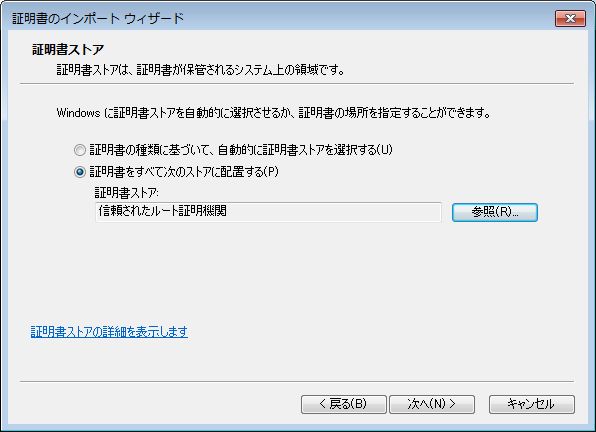

ここでtestca.crtをダブルクリックして証明書を「信頼されたルート証明機関」にインポートする。

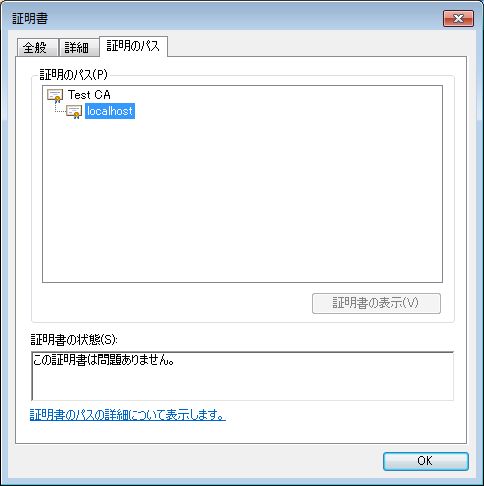

改めてtestcert1.crtをダブルクリックすると以下のようになり、無事証明書のチェインが確認できた。

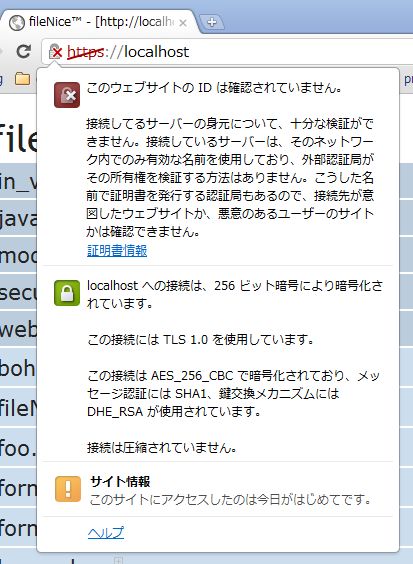

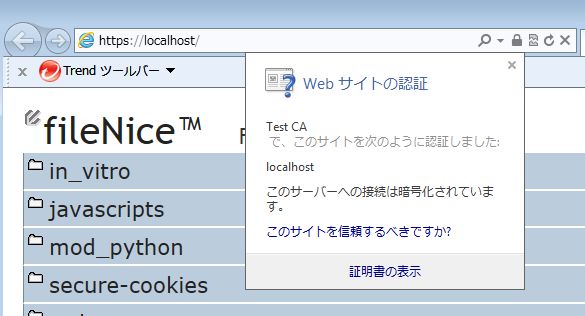

更にローカルで動作させているApache + mod_ssl環境に、testcert1.crtとtestcert1_seckey.pemを組み込んでみる。

SSLCertificateFile C:/(...)/conf/ssl/testcert1.crt ... SSLCertificateKeyFile C:/(...)/conf/ssl/testcert1_seckey.pem

・エクスプローラからtestca.crtをインポートした状態であれば、IE9ではエラー無くlocalhostにアクセス出来る。

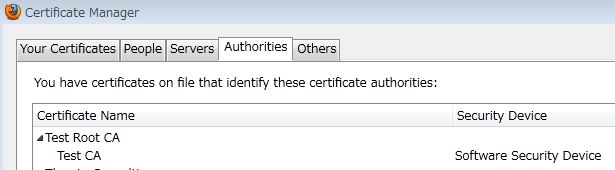

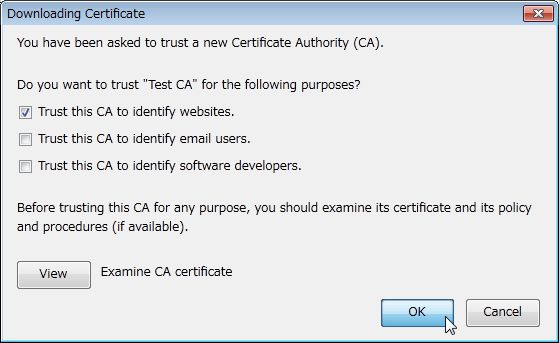

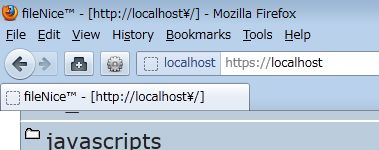

・Firefox9はWindowsとは別に証明書ストアを管理しているため、別途手動でtestca.crtをインポートした。

・インポートした後であれば、特にエラーや警告無くhttpsにアクセス出来た。

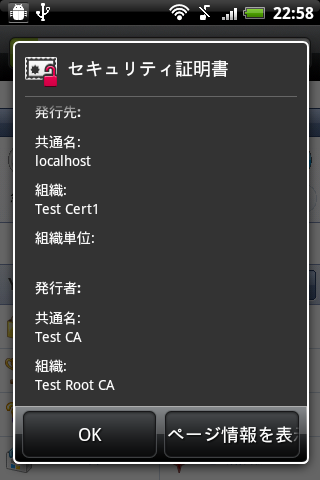

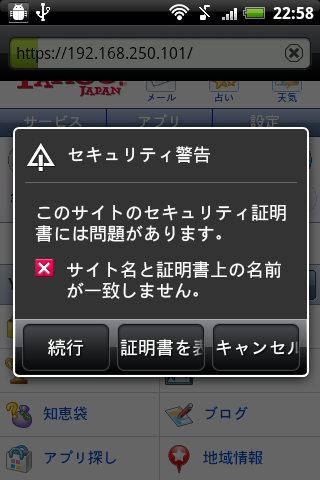

・Android 2.2の場合、まずtestca.crtをSDカードにコピーし、証明書をインストールする。

その後、localhostは使えないので直接IPアドレスを指定してアクセスしてみると名前の不一致で警告が表示された。

「セキュリティ警告」に戻り「続行」をクリックすることでhttpsにアクセスできた。

プレーンテキスト形式でダウンロード

更新者: msakamoto-sf

更新日: 2013-07-27 18:52:36

md5:ca850456e8f1f9c14a430c3f6096a806

sha1:2bbe172e0cef664930f1b1f22b046dd6852f3b7d